Archive for the ‘Network’ Category

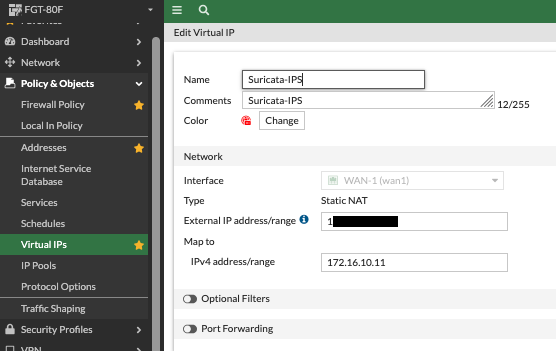

การ Map External Public IP ไปที่ Internal Server IP

การ Map External Public IP ไปที่ Internal Server IP เพื่อให้ Server

สามารถเข้าใช้งานได้จาก Internet และสามารถนำ IP Public ไป Map DNS เพื่อเข้าใช้งานผ่าน Domain Name ได้ขั้นแรกให้ทำการ Map External Public IP Address กับเครื่อง Server ของเราก่อน

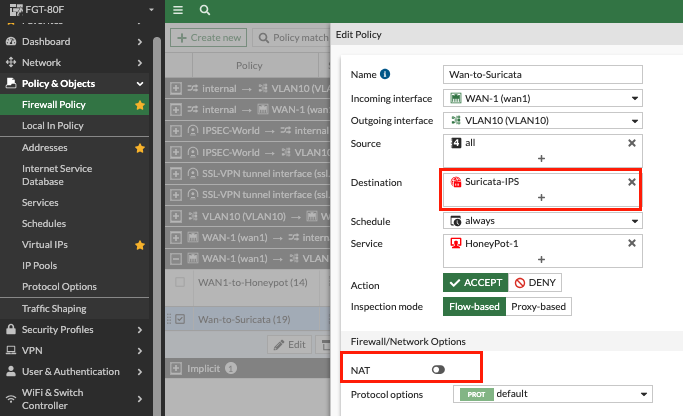

จากนั้นก็นำไปใช้งานโดยไปกำหนด Policy ที่ Firewall

โดยกำหนดให้ Destination เป็น VirtualIPs ที่ได้ Map ไว้จากด้านบน

อย่าลืม Disable NAT ด้วย เพราะเราจะทำให้ได้ Log ที่วิ่งเข้ามาที่เครื่องได้ IP จริงจาก Public

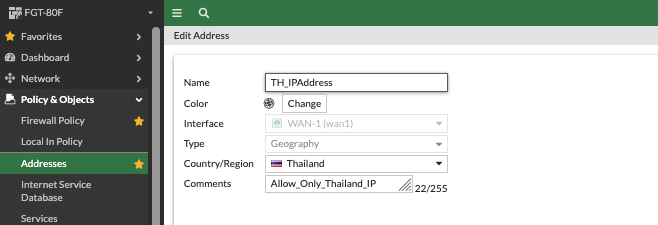

การสร้าง Geo Location ให้เฉพาะ IP ภายในประเทศเข้าได้เท่านั้น

ขั้นแรกให้ไปที่เมนู Policy&Objects > Addresses และเลือก Type เป็น Geography / Thailand

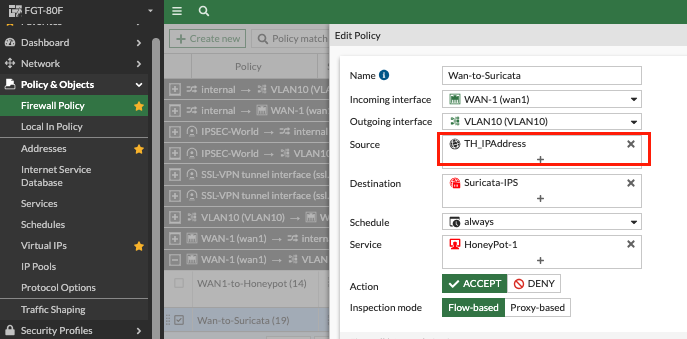

การนำไปใช้ ให้เลือก Source จาก Address ที่ได้สร้างไว้

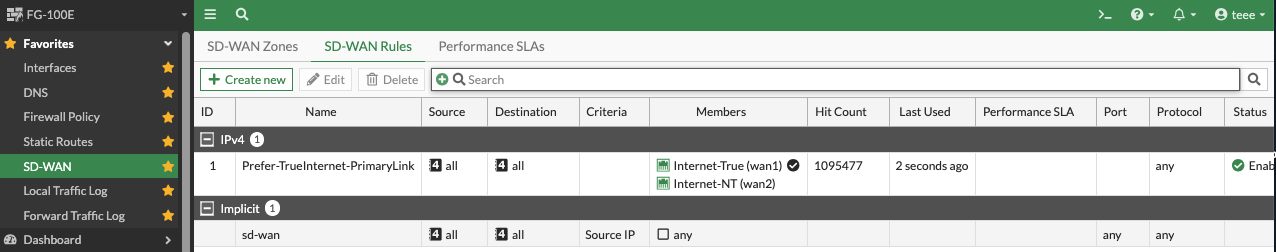

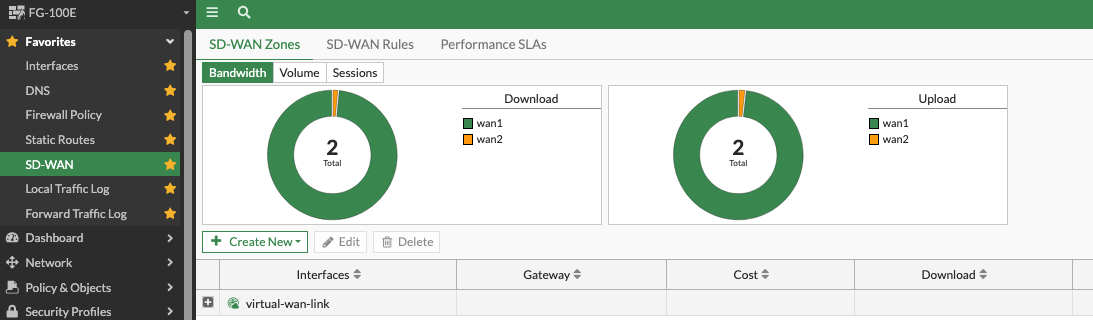

การตั้งค่า SD-WAN บน Fortigate เพื่อใช้งาน Internet มากกว่า 1 เส้น

เคสตัวอย่าง มี Internet ที่ใช้งาน อยู่ 2 เส้น โดยเป็น ISP คนละค่าย True และ NT

จุดประสงค์ของการตั้งค่าคือต้องการให้ True เป็น Internet เส้นหลัก จะสลับอัตโนมัติไปใช้งาน NT ในกรณีที่

True Fiber มีปัญหาไม่สามารถใช้งานได้ เมื่อ True กลับมาใช้งานได้แล้วก็จะสลับกลับมาใช้งานเป็นเส้นหลักเหมือนเดิม

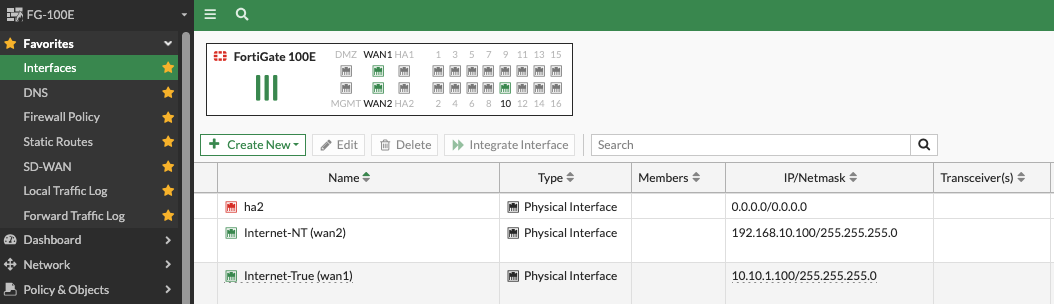

1. ขั้นแรกตั้งค่า SD-WAN ให้สามารถใช้งาน Internet ได้ก่อน โดยตั้งค่าให้ต่อไปที่พอร์ท WAN1(True), WAN2(NT)

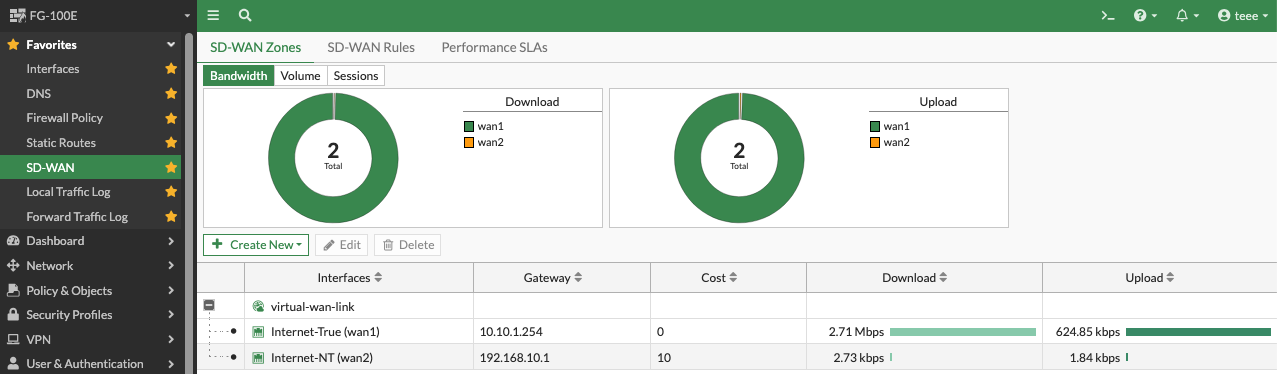

2. เพิ่ม Link ไปที่ SD-WAN ตามด้วย Cost ถ้ายิ่งน้อยคือจะให้ความสำคัญมาก่อนเป็นอันดับแรก

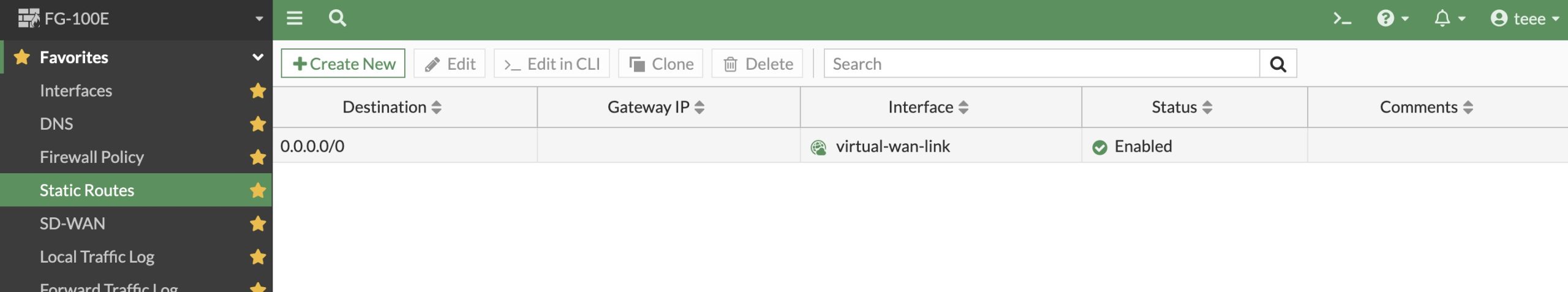

Statc Route ให้ชี้ Destination ไปที่ 0.0.0.0/0.0.0.0 เลือก Interface เป็น virtual-wan-link ตามตัวอย่าง

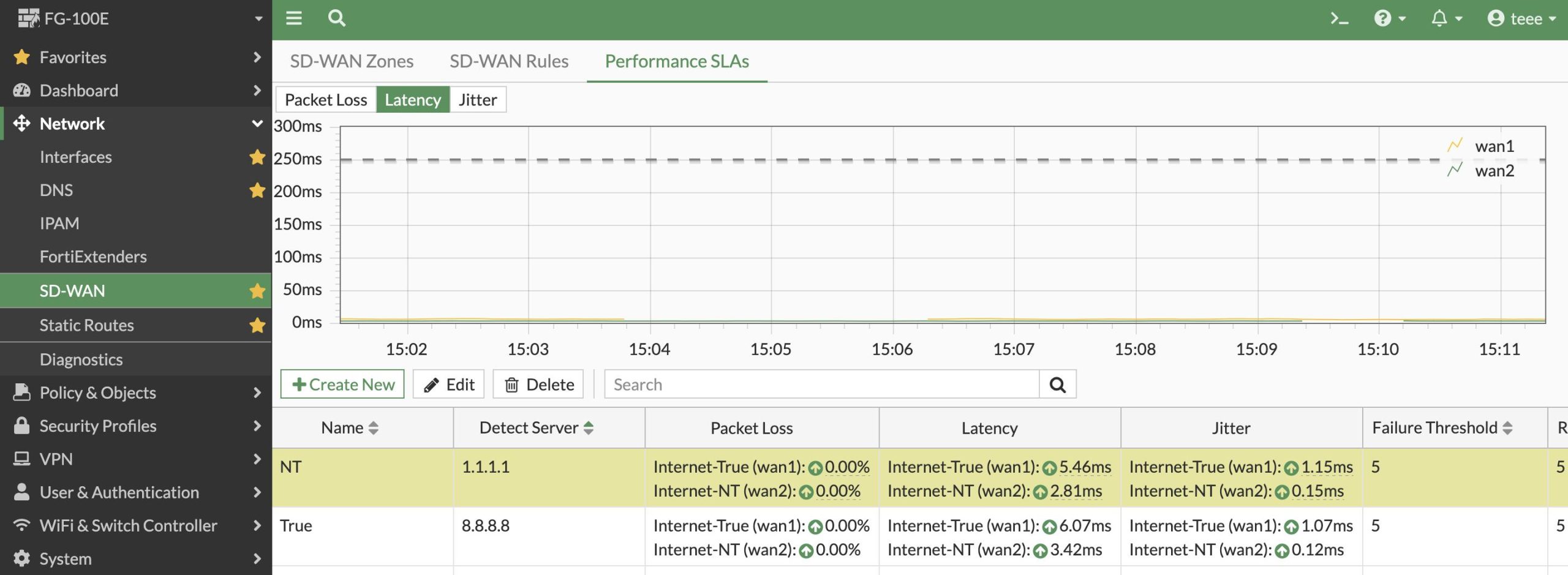

3. ถ้าจะ Monitor Link ด้วยก็ไห้ไปที่ SD-Wan เปิด SLA-target Ping

4. ข้อนี้สำคัญมากคือต้องการให้ True เป็น Link หลัก ถ้า Fiber ขาด ใช้งานไม่ได้ให้สลับไปใช้งาน NT และเมื่อ

ซ่อม Link กลับมาใช้งานได้แล้ว Fortigate ก็จะสลับกลับมาใช้งาน Link True เหมือนเดิม

Interface selection strategy > Manual

Interface preference > เลือก Interface True เป็น Link แรก เลือก NT เป็น Link ที่ 2 ตามลำดับ

5. สุดท้ายอย่าลืมเช็คหน้า Dash Board ตามสีว่า ใช้งาน Link ไหนอยู่

6. หรือเช็ค Speed test ที่เว็บ https://www.speedtest.net/th จะมีบอกว่า Internet ที่ใช้งานวิ่งออกไปที่ ISP จ้าวไหน

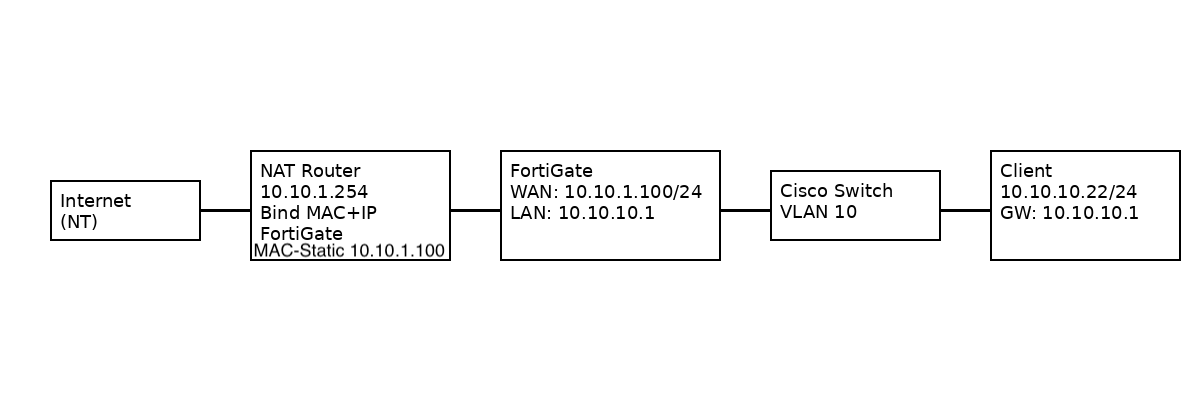

วิธีการเก็บ Log IP ของ Client บน Fortigate โดยไม่ NAT

จุดประสงค์ของการทำคือต้องการเก็บ Log IP Client ที่วิ่งผ่าน Fortigate โดยไม่ NAT

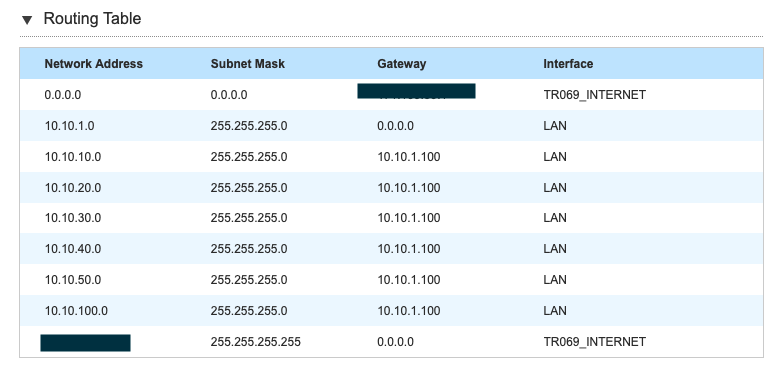

1. ที่ Router จะต้องทำ Static Route กลับมายังขา External ของ Fortigate ด้วย

2. ที่ Fortigate เอา NAT ออก ให้ NAT ครั้งเดียวที่ Router พอแล้วจะได้ไม่ต้อง NAT ซ้ำซ้อนกันสองรอบ

**ถ้าไม่ได้ทำ Static Route กลับมาที่ Router จะต้อง Enable NAT ด้วย ไม่งั้นออกเน็ทไม่ได้ และ Log ที่เห็นก็จะเจอแค่ IP Interface LAN ของ Fortigate ไม่ได้ระบุว่ามาจากเครื่องไหน **

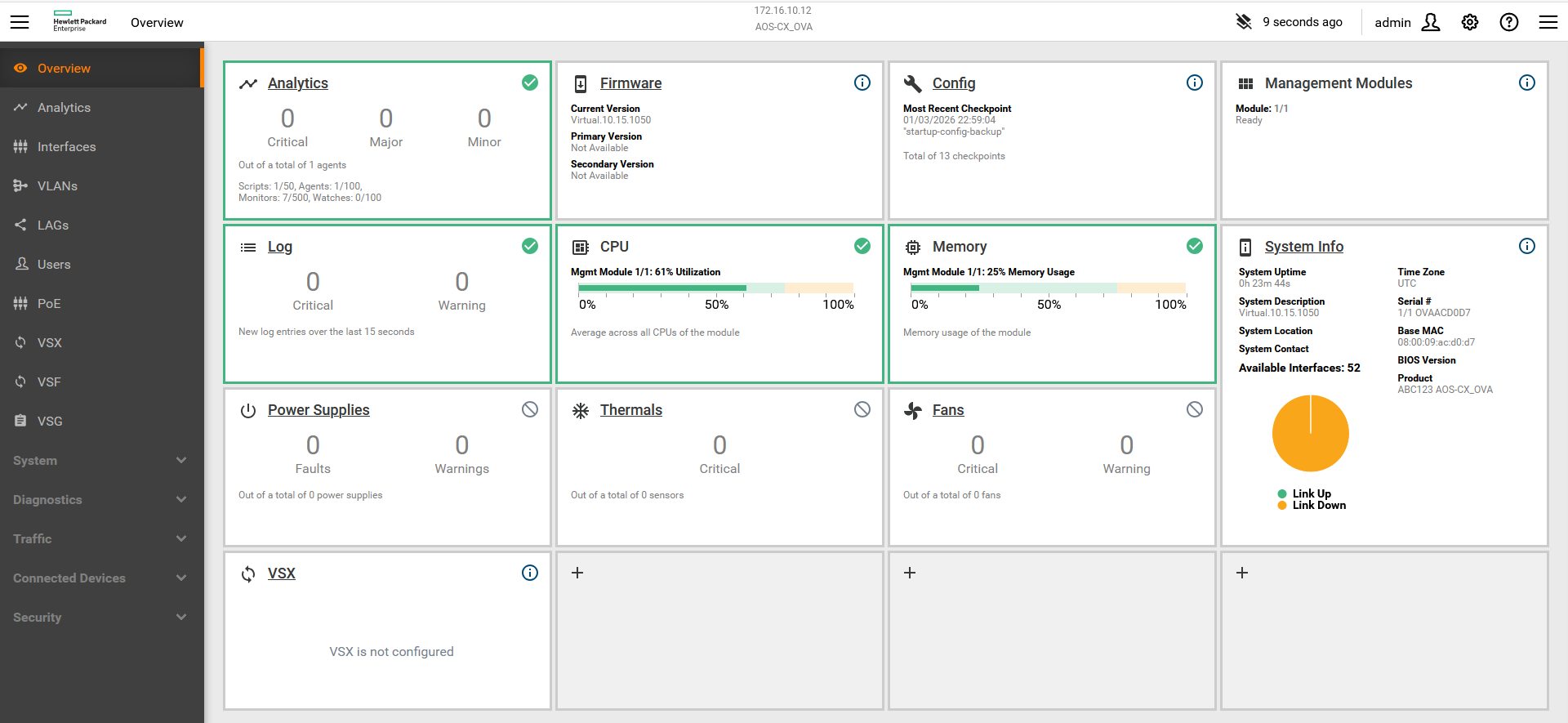

ตั้งค่า IP Management ให้กับ HPE ArubaOS-CX – LAB

ต้องการเทส LAB สำหรับ HPE Switch Aruba AOS-CX

ขั้นแรกให้สมัครบัญชีของ HPE ก่อน https://networkingsupport.hpe.com/

จากนั้นให้ทำการ Login เข้า HPE Portal

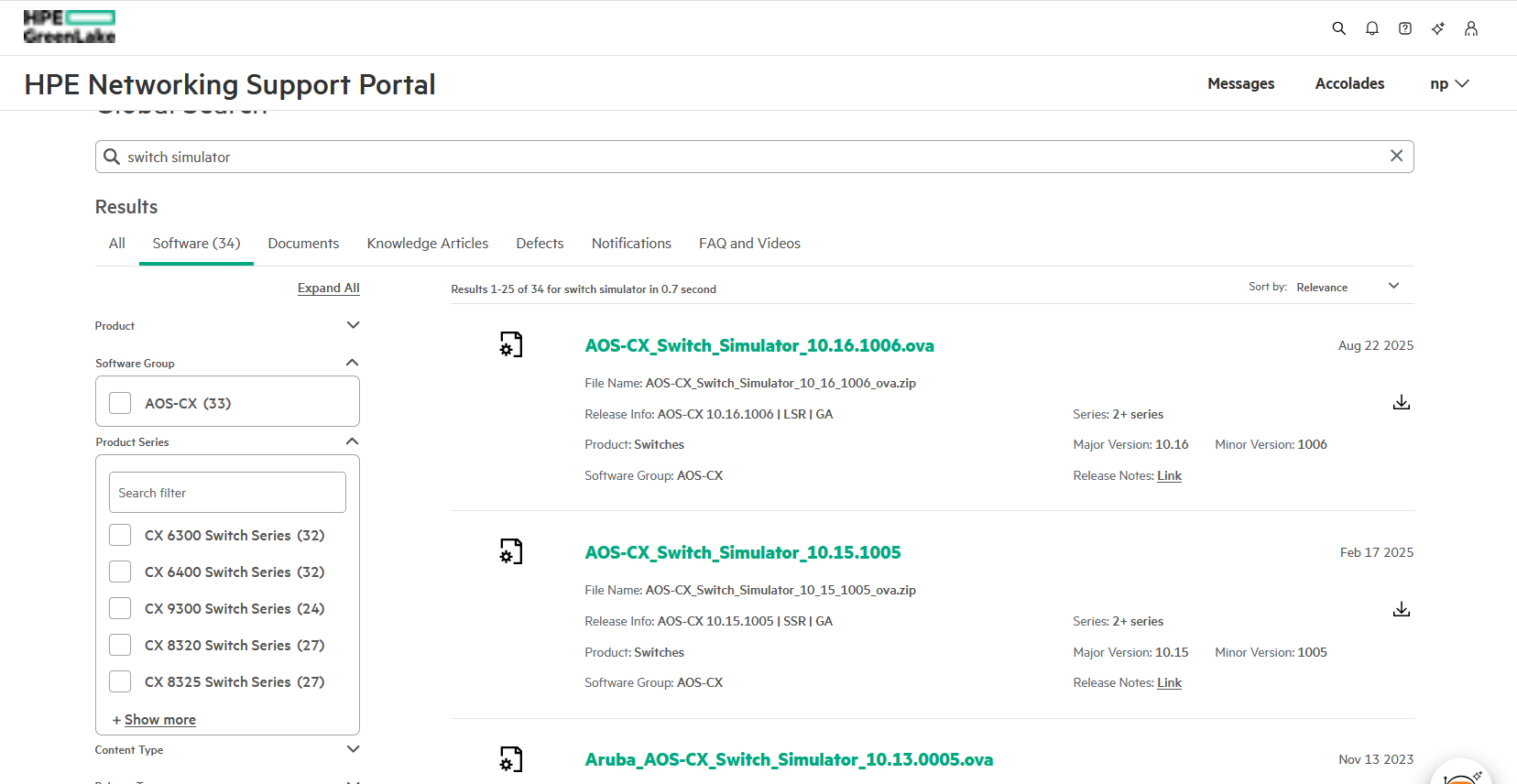

และตรง Global Search ให้ค้นหาคำว่า switch simulator

จากนั้นเลือกดาวโหลดที่เป็น *ova.zip

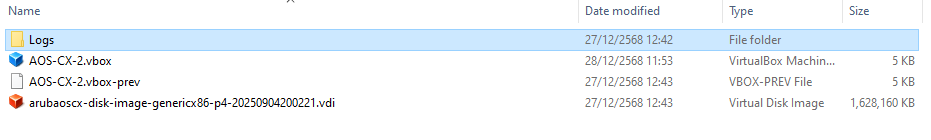

แตกไฟล์ออกจะได้ ไฟล์ที่นามสกุล *.ova ให้ทำการเปิดกับ virtualbox

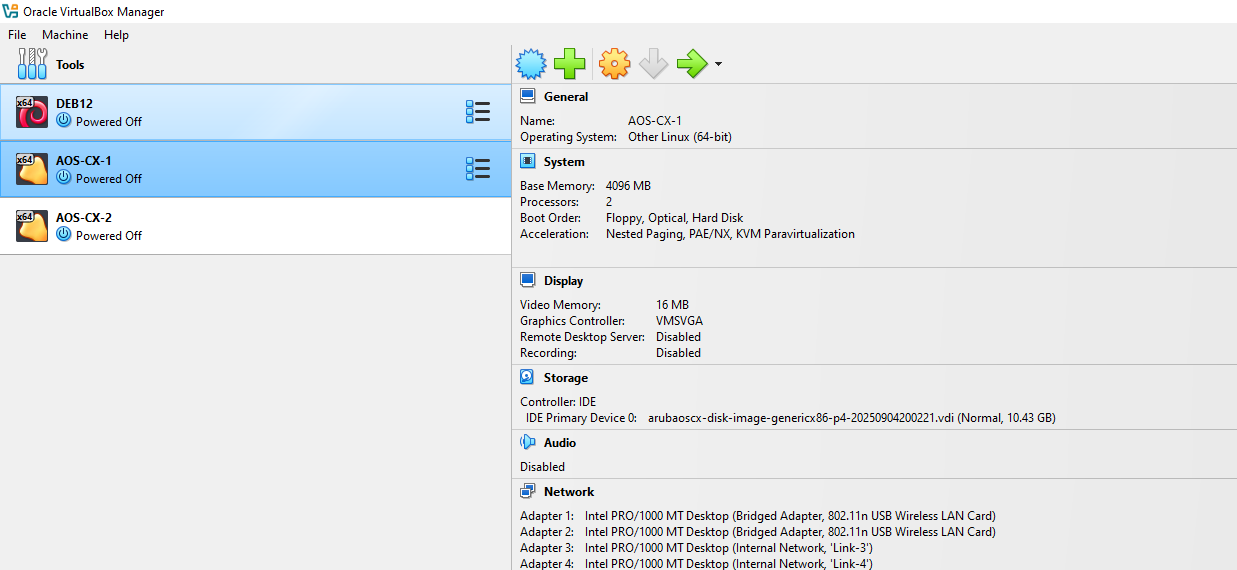

จะได้หน้าตาประมาณนี้ Interface เป็น bridge เพื่อที่จะให้สามารถเชื่อมต่อกับเครื่อง host ได้และสามารถต่อออกเน็ทได้

display ให้ตั้งเป็น vmsvga ตามตัวอย่าง

Adapter 1 ใน VirtualBox จะถูกจองไว้เป็น OOBM (Management Port) เสมอ (ใช้จัดการ Switch)

Adapter 2 เป็นต้นไป ถึงจะเป็น Data Port (1/1/1, 1/1/2, …)

การตั้งค่าที่ตัว VirtualBox (Hypervisor)

เพื่อให้ Port ข้อมูลออกอินเทอร์เน็ตได้ จะต้องขยับ Adapter ใน VirtualBox ใหม่:

ปิด VM ก่อน

Adapter 1: ปล่อยไว้เป็น Bridged (สำหรับเข้า SSH/Web UI จากเครื่องจริง)

Adapter 2 (สำคัญมาก): ต้องเปิดใช้งานและเลือกเป็น Bridged Adapter หรือ NAT (เพื่อให้ขา 1/1/1 ของ Switch เชื่อมกับโลกภายนอกได้)

Adapter 3 – 9: ตั้งค่าเป็น Internal Network หรือตามที่ต้องการใช้งาน

จากนั้นให้ทำการ StarVM

หลังจาก start เสร็จจะมีให้ Login โดย default จะชื่อผู้ใช้งาน admin รหัสผ่านไม่มี enter ผ่านได้เลย จากนั้นก็สามารถตั้งค่า อื่นๆได้เลย

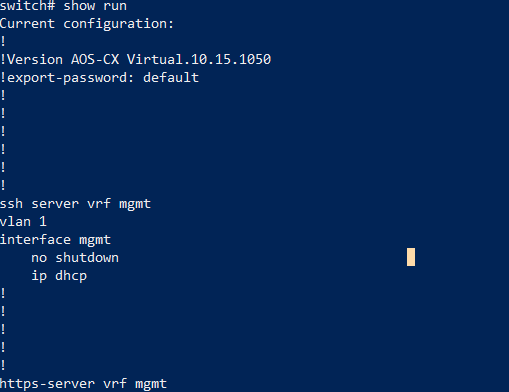

# คำสั่งพื้นฐานของ AOS-CX

#conf t

#show interface mgmt

#interface mgmt

#ip (dhcp/static) 10.10.10.111/24

#default-gateway 10.10.10.254

#nameserver 8.8.8.8

#no shutdown

หรือ

#ip dns server-address 8.8.8.8 vrf mgmt

#show ip dns vrf mgmt

#ping 8.8.8.8 vrf mgmt

#username admin password plaintext StrongPassword123! role network-admin

#ssh server vrf mgmt

ถ้าอยากให้ SSH ได้เฉพาะ mgmt (แนะนำ)

ถ้าจะใช้ in-band ให้ใช้ vrf default

#ssh server port (เปลี่ยนจากพอร์ท 22 เป็น พอร์ทอื่นเพื่อความปลอดภัย)

#end

#write memory

#show run

#boot system (สำหรับสั่ง Reboot)

ถ้าอยากจะลบ config ออกทั้งหมดให้เป็น default factory

#erase startup-config

#boot system ถ้ามีข้อความถามว่า save ไหมให้กด n และจะถามอีกครั้งว่า Reboot ไหมให้กด y จะทำการ Reboot ให้

หลังจากได้ทำการ Reboot แล้วจะเข้าสู่ขั้นตอนการตั้งค่าใหม่อีกครั้งโดย default login เข้าจะชื่อ admin / ไม่มีรหัสผ่าน

สามารถดู ip ได้จากที่ login เข้าหน้า console ใช้คำสั่ง

#show interface mgmt เมื่อรู้ IP แล้วก็สามารถ ssh เข้าเพื่อทำการทดสอบ config ใหม่ได้เลยโดยใช้ User admin

ssh admin@ip (ไม่มีรหัสผ่าน)

สามารถเข้าดูการตั้งค่าหน้าเว็บได้ด้วยนะ

Ubuntu Netplan 24.04 Example- Proxmox

root@ldapserv:/etc/netplan# nano 50-cloud-init.yaml

network:

version: 2

ethernets:

ens18:

dhcp4: no

addresses:

– 192.168.100.30/24

routes:

– to: default

via: 192.168.100.1

nameservers:

addresses: [8.8.8.8, 1.1.1.1]

root@ldapserv:/etc/netplan# netplan apply

WARNING:root:Cannot call Open vSwitch: ovsdb-server.service is not running.

root@ldapserv:/etc/netplan# sudo systemctl status openvswitch-switch

Unit openvswitch-switch.service could not be found.

root@ldapserv:/etc/netplan# apt install openvswitch-switch -y

[*] systemd-logind.service

ตั้งให้เริ่มทำงานอัตโนมัติทุกครั้งที่บูต:

root@ldapserv:/etc/netplan# systemctl enable openvswitch-switch

Synchronizing state of openvswitch-switch.service with SysV service script with /lib/systemd/systemd-sysv-install.

Executing: /lib/systemd/systemd-sysv-install enable openvswitch-switch

การแก้ไขในกรณีที่ Switch ไม่สามารถ Boot Rom และเข้าใช้งาน Switch ไม่ได้

Cisco Catalyst 3850 ไม่สามารถบูตเข้าสู่ระบบปฏิบัติการได้ เนื่องจากตัวแปร BOOT Environment Variable ยังไม่ได้ตั้งค่าให้ชี้ไปที่ไฟล์ Image ที่สามารถบูตได้ ซึ่งเป็นสาเหตุให้ switch ไม่สามารถบูตเข้าสู่ Mode การทำงานปกติ และ Switch เข้าสู้โหมด ROMmon อัตโนมัติเพื่อทำการแก้ไขโดยจะแสดง Prompt

switch:

และเมื่อ List ดูรายการด้วยคำสั่ง dir จะพบว่า flash อยู่ในสถานะ ReadOnly ไม่สามารถ copy (firmware).bin ไปวางและให้ Boot ได้

List of filesystems currently registered:

xmodem[0]: (read-only)

null[1]: (read-write)

bs[3]: (read-only)

usbflash0[10]: (read-write)

flash[19]: (read-only)

tftp[20]: (read-write)

ftp[21]: (read-only)

http[22]: (read-only)

วิธีการแก้ไขคือ เราจะ Boot ROM จาก usb แทน โดยให้ copy ไฟล์ firmware ที่นามสกุล *.bin ไปวางใน flash และเสียบไปที่ช่อง usb ของ Switch และจะพบอุปกรณ์ชื่อ usbflash0[10]: (read-write) ให้ลอง dir usbflash0: ดูว่ามี firmware ที่เราก๊อบไปวางไว้ในนั้นหรือเปล่า

จากนั้นในโหมด ROMmon ให้ใช้คำสั่ง boot เพื่อบูตจากไฟล์ IOS ที่อยู่ใน USB โดยระบุเส้นทางไปยังไฟล์ .bin ดังนี้:

#boot usbflash0:cat3k_caa-universalk9.16.12.09.SPA.bin

Switch จะพยายามบูตจากไฟล์ .bin ใน USB ที่คุณระบุ ซึ่งจะช่วยให้คุณเข้าสู่ระบบปฏิบัติการชั่วคราวเพื่อทำการฟอร์แมต flash: หรือคัดลอก IOS ลงใน flash: ได้

เมื่อ Boot เข้าเครื่องได้แล้วให้ทำการ format flash: (ข้อมูลอื่นๆหายหมด) หรือ Copy firmware ลงใน flash แล้วสั่งให้ Boot จาก Firmware ตัวใหม่ที่ก๊อบเข้าไป

หมายเหตุ: AC0 บางรุ่นรองรับ USB 2.0 FAT16/FAT32 เท่านั้น

> ให้ format เป็น FAT32 จากนั้น copy firmware .bin ลง usb เอาไปเสียบ switch

ลองเสียบ USB แล้วเข้าไปเช็คดูว่า Switch มองเห็น USB ไหม

SWITCH:dir

SWITCH:dir usbflash0: ถ้ามองเห็นไฟล์ firmware .bin แสดงว่าได้แล้ว

SWITCH:boot usbflash0:cat3k_caa-universalk9.16.12.09.SPA.bin สั่งboot firmware เลย

หลังจากเข้า SWITCH ได้แล้วก็ไปจัดการ flash ที่ไฟล์มันหายไป เป็นต้น หรืออาจจะสั่ง format(ไม่เก็บค่า config เดิม) เพื่อเครียร์และ copy firmware version ใหม่ลง และสั่ง boot จาก firmware ตัวใหม่ และค่าคอนฟิคก็เอากลับมาจาก backup ไฟล์

Switch#dir flash:

Switch#format flash:

Switch#dir usbflash0:

Switch#copy usbflash0:/cat3k_caa-universalk9.16.12.13.SPA.bin flash:

Switch#dir flash:

Directory of flash:/

15522 drwx 4096 Oct 19 2025 16:27:45 +00:00 .installer

15523 -rw- 482676423 Oct 19 2025 16:28:29 +00:00 cat3k_caa-universalk9.16.12.13.SPA.bin

1624104960 bytes total (1056014336 bytes free)

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#boot system flash:cat3k_caa-universalk9.16.12.13.SPA.bin

Switch(config)#do reload

(เสร็จแล้วอย่าลืมถอด usb ออกด้วย)

Cisco Switch ควบคุมการจ่ายไฟ POE (Power over Ethernet) ในแต่ละพอร์ต

คุณสามารถใช้คำสั่งบน Cisco Switch เพื่อควบคุมการจ่ายไฟ POE (Power over Ethernet) ในแต่ละพอร์ตตามที่ต้องการ โดยการตั้งค่าเปิดหรือปิด POE ตามพอร์ตที่ต้องการ ดังนี้:

1.เข้าสู่โหมด Configuration:

#enable

#configure terminal

2.เลือกพอร์ตที่ต้องการตั้งค่า:

ตัวอย่างเช่น หากต้องการตั้งค่า POE บนพอร์ต interface GigabitEthernet 0/1

#interface GigabitEthernet0/1

3.เปิดหรือปิด POE ตามที่ต้องการ:

เปิด POE:

#power inline auto

ปิด POE:

#power inline never

4.ออกจากโหมด Configuration และบันทึกการตั้งค่า:

เมื่อทำการตั้งค่าทั้งหมดเสร็จแล้ว คุณสามารถบันทึกการตั้งค่าโดยการพิมพ์คำสั่ง:

#end

#write memory

ตัวอย่างการตั้งค่า

หากต้องการเปิด POE บนพอร์ต GigabitEthernet0/2 และปิด POE บนพอร์ต GigabitEthernet0/3 คุณสามารถใช้คำสั่งตามนี้:

#enable

#configure terminal

#interface GigabitEthernet0/2

#power inline auto

#exit

#interface GigabitEthernet0/3

#power inline never

#end

#write memory

คำสั่งเพิ่มเติม

เช็คสถานะการจ่ายไฟ POE บนพอร์ตทั้งหมด:

#show power inline

คำสั่งเหล่านี้จะช่วยให้คุณควบคุมการจ่ายไฟ POE บน Cisco Switch ได้ตามต้องการ:

ถ้าต้องการกำหนดขนาดโหลดของ POE ที่ปล่อยในแต่ละพอร์ตบน Cisco Switch สามารถทำได้โดยการกำหนดปริมาณกำลังไฟ (power allocation) ในแต่ละพอร์ต ซึ่งจะช่วยควบคุมกำลังไฟสูงสุดที่แต่ละพอร์ตสามารถจ่ายได้ การตั้งค่าจะเป็นการกำหนดลิมิตของวัตต์ที่ปล่อยให้กับอุปกรณ์ POE ที่เชื่อมต่ออยู่ ตัวอย่างการตั้งค่า:

1.เข้าสู่โหมด Configuration:

#enable

#configure terminal

2.เลือกพอร์ตที่ต้องการตั้งค่า:

ตัวอย่างเช่น หากต้องการตั้งค่า POE บนพอร์ต interface GigabitEthernet 0/1

#interface GigabitEthernet0/1

3.กำหนดขนาดกำลังไฟที่ต้องการ (ในหน่วยวัตต์)

สามารถกำหนดได้เป็นจำนวนวัตต์ที่อุปกรณ์ต้องการ โดยใช้คำสั่ง:

#power inline static max <wattage>

ตัวอย่างเช่น ถ้าต้องการให้พอร์ตจ่ายไฟสูงสุด 15.4 วัตต์:

#power inline static max 15.4

4.ออกจากโหมด Configuration และบันทึกการตั้งค่า:

เมื่อทำการตั้งค่าทั้งหมดเสร็จแล้ว คุณสามารถบันทึกการตั้งค่าโดยการพิมพ์คำสั่ง:

#end

#write memory

ตัวอย่างการตั้งค่า

หากต้องการกำหนดให้พอร์ต GigabitEthernet0/1 จ่ายกำลังไฟสูงสุดที่ 15.4 วัตต์ และ GigabitEthernet0/2 จ่ายที่ 7 วัตต์ สามารถตั้งค่าได้ดังนี้:

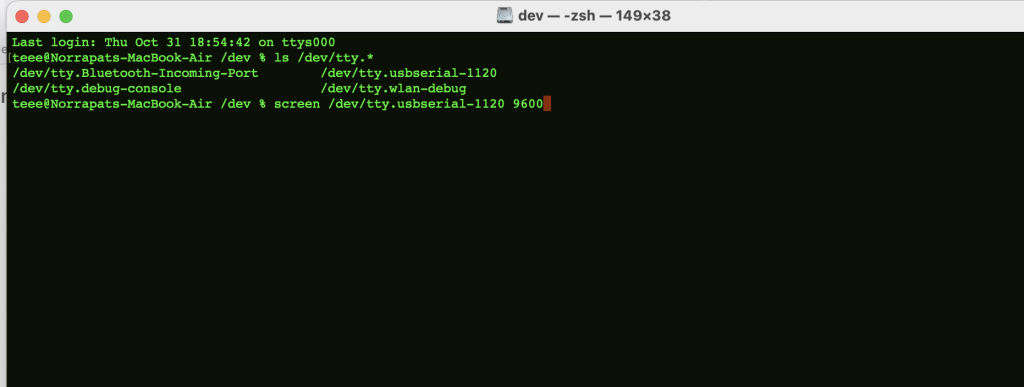

วิธีการเชื่อมต่อสาย Serial Console ไป Cisco Switch บนเครื่อง Macbook Air

การเชื่อมต่อ Console Port ด้วยโปรแกรม Terminal บน MacBook สามารถทำได้ตามขั้นตอนดังนี้:

ขั้นตอนการเชื่อมต่อ

1. เชื่อมต่อสาย Console:

ใช้สาย Console (เช่น RJ-45 to Serial หรือ USB to Serial) เชื่อมต่ออุปกรณ์เครือข่ายกับ MacBook

2. เปิด Terminal:

ไปที่ Applications > Terminal

ค้นหา Serial Port:

ค้นหาชื่อ Serial Port ที่มีลักษณะคล้าย tty.usbserial-xxxx หรือ tty.usbmodemxxxx

ในที่นี้จะชื่อ tty.usbserial-1120 และตามด้วย baud rate 9600 (อาจแตกต่างกันตามอุปกรณ์ของคุณ)

3. เชื่อมต่อด้วย screen:

ใช้คำสั่งนี้เพื่อเชื่อมต่อกับ Console Port:

ใช้คำสั่งนี้ใน Terminal เพื่อตรวจสอบ Serial Port ที่เชื่อมต่อ:

เชื่อมต่อด้วยคำสั่ง screen

% screen /dev/tty.usbserial-1120 9600

เมื่อเชื่อมต่อสำเร็จ คุณควรเห็นข้อความจากอุปกรณ์ให้เข้าสู่ระบบ

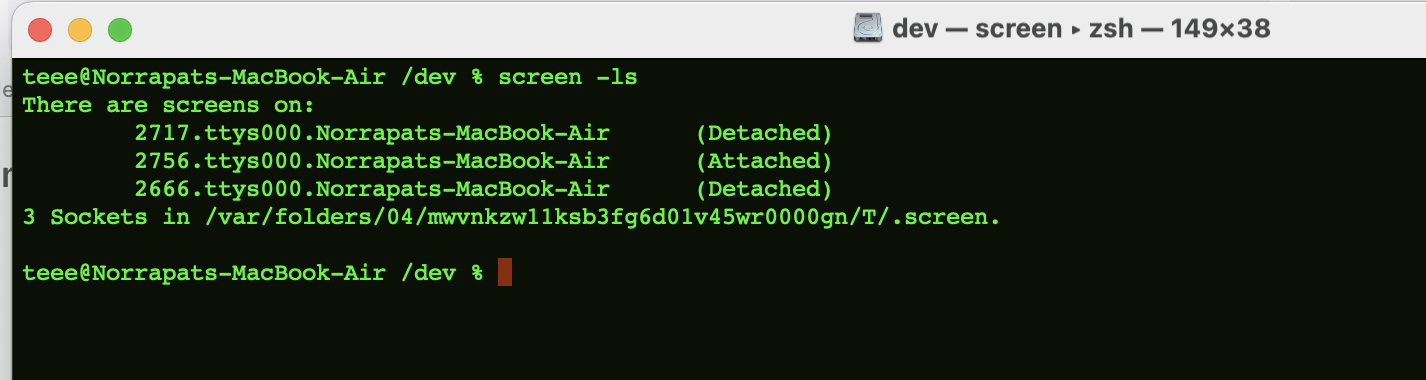

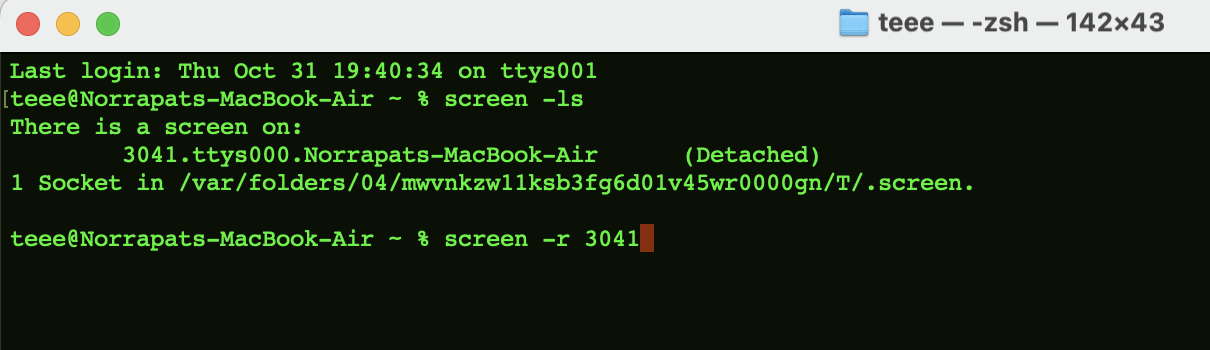

ถ้าต้องการออกจากโปรแกรม Screen ให้กด Ctrl+D (Dtached). จะเป็นการย่อปิด screen ออกไป Shell ของเครื่องเป็นการชั่วคราว ไม่ได้ออกจริงๆ ให้ ลิสต์รายการที่ย่อ(Dtached) ไว้มีอะไรบ้างให้ใช้คำสั่ง

% screen -ls

จะเห็นว่ามีหลายหน้าต่างที่ย่อไว้

ให้ใช้คำสั่ง

% screen -r [session_id]

เพื่อดึง session นั้นเปิดขึ้นมาอีกครั้ง

4. คำสั่งอื่นๆ

ปิด session ที่ต้องการ: คุณสามารถปิด session ได้ด้วยคำสั่ง:

% screen -X -S [session_id] quit

หากต้องการปิดทั้งหมด: คุณสามารถใช้คำสั่งต่อไปนี้เพื่อปิด session ทั้งหมดในครั้งเดียว:

% pkill screen

หมายเหตุ

- เมื่อคุณปิด session

screenทั้งหมด ข้อมูลใน session จะหายไป - ควรตรวจสอบให้แน่ใจว่าคุณไม่ต้องการข้อมูลใน session ก่อนที่จะลบ