Archive for the ‘Network’ Category

การลบไดเรกทอรี (directory) บน Cisco switch

การลบไดเรกทอรี (directory) บน Cisco switch นั้นสามารถทำได้โดยใช้คำสั่งในโหมด privileged (enable mode) โดยมีขั้นตอนดังนี้:

- เข้าสู่ privileged mode:

- ตรวจสอบเนื้อหาใน flash memory:

- ลบไดเรกทอรี: ถ้าต้องการลบทั้งไดเรกทอรีและไฟล์ที่อยู่ภายใน ให้ใช้คำสั่ง

delete /force /recursiveดังนี้:/forceคือการบังคับลบโดยไม่ถามยืนยันการลบแต่ละไฟล์/recursiveคือการลบไฟล์และโฟลเดอร์ย่อยภายในทั้งหมด

- ตรวจสอบการลบ: เมื่อทำการลบเสร็จแล้ว สามารถใช้คำสั่ง

dir flash:อีกครั้งเพื่อยืนยันว่าไดเรกทอรีถูกลบแล้ว

หมายเหตุ: คำสั่งนี้จะลบข้อมูลในไดเรกทอรีที่ระบุอย่างถาวร ดังนั้นควรตรวจสอบให้แน่ใจก่อนใช้งาน

Cisco Switch เสียบสาย Console ให้ Login ด้วย Username และ Password

การตั้งค่าให้ Cisco Switch สามารถเข้าถึงได้ผ่าน Console ด้วยการยืนยันผู้ใช้งานและรหัสผ่าน สามารถทำได้โดยการตั้งค่าตามขั้นตอนดังนี้:

- เชื่อมต่อกับ Switch ผ่าน Console

ใช้โปรแกรมเชื่อมต่อ Console เช่น PuTTY หรือ Tera Term เพื่อเข้าถึง Switch - เข้าสู่โหมด Configure Terminal

- ตั้งค่าผู้ใช้และรหัสผ่าน

กำหนดชื่อผู้ใช้งานและรหัสผ่านที่ต้องการ โดยสามารถกำหนดระดับสิทธิ์ได้ด้วย - กำหนดให้ Console ใช้รหัสผ่านในการยืนยันตัวตน

- ตั้งรหัสผ่าน Enable Mode (ถ้ายังไม่ได้ตั้ง)

เพื่อความปลอดภัย ควรกำหนดรหัสผ่านสำหรับโหมด Enable ด้วย - บันทึกการตั้งค่า

เมื่อกำหนดค่าทั้งหมดเสร็จแล้ว ให้บันทึกการตั้งค่าเพื่อให้มีผลเมื่อ Switch เริ่มต้นใหม่

กำหนดชื่อผู้ใช้และรหัสผ่าน Cisco Switch และเปิด SSH

เพิ่ม Local User และตั้งรหัสผ่านพร้อมกำหนดสิทธิ์ในการเข้าถึง (เช่น ระดับ 15 สำหรับสิทธิ์เต็ม):

#enable

#configure terminal

#username <username> privilege 15 secret <password>

เปิดใช้งาน SSH บน Switch

กำหนดค่าการใช้งาน SSH และกำหนดเวอร์ชัน (แนะนำให้ใช้ SSH เวอร์ชัน 2):

#ip domain-name <domain_name> # กำหนด domain name ให้ Switch (เช่น example.com)

#crypto key generate rsa # สร้าง RSA key สำหรับ SSH

#ip ssh version 2 # ตั้งค่าให้ใช้ SSH เวอร์ชัน 2

กำหนดการเข้าถึง VTY Line สำหรับ SSH

กำหนดให้ VTY Line (พอร์ตที่ใช้สำหรับการเชื่อมต่อระยะไกล) อนุญาตการเข้าถึงผ่าน SSH และใช้ Local User ในการยืนยันตัวตน:

#line vty 0 4 # เข้าสู่ VTY Line 0 ถึง 4

#transport input ssh # อนุญาตเฉพาะ SSH

#login local # ใช้ Local User สำหรับการยืนยันตัวตน

#exit

วิธีเปิดหรือปิด การเข้าใช้งาน Cisco Switch ผ่านทาง Web

วิธีเปิด

Cisco2960G#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Cisco2960G(config)#ip http server

หรือแบบ https

Cisco2960G(config)#ip http secure-server

Cisco2960G(config)#ip http authentication local

Cisco2960G(config)#end

Cisco2960G#wr

Building configuration..

วิธีปิด

Cisco2960G#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Cisco2960G(config)#no ip http server

Cisco2960G(config)#no ip http secure-server

Cisco2960G(config)#no ip http authentication local

Cisco2960G(config)#end

Cisco2960G#wr

Building configuration…

[OK]

ถ้าต้องการจะให้ Cisco Switch Sync Public time Server

Switch#enable

Switch#conf t

Switch(config)#clock timezone THA 7

Switch(config)#ntp server time.navy.mi.th

Switch(config)#ntp server time.navy.mi.th

Translating “time.navy.mi.th”

^

% Invalid input detected at ‘^’ marker. <– ถ้าขึ้นแบบนี้แสดงว่าปิด DNS Lookup ไว้

บางกรณีที่ยัง Resolve ชื่อ DNS ไม่ได้เพราะยังไม่ได้กำหนดค่า Gateway ให้ออกเน็ทต้องทำการตั้งค่าก่อน

ตั้งค่า Default Gateway บน Switch

ตัวอย่าง > ให้ตั้งค่า IP ของ Fortigate (192.168.200.1) เป็น Default Gateway สำหรับ Switch ดังนี้:

#enable

#configure terminal

#ip default-gateway 192.168.200.1

#end

#write memory

Switch(config)#ip domain-lookup

Switch(config)#ip name-server 8.8.8.8

Switch(config)#ntp server time.navy.mi.th

Translating “time.navy.mi.th”…domain server (8.8.8.8) [OK]

Switch(config)#do show ntp status

Clock is unsynchronized, stratum 16, no reference clock

nominal freq is 119.2092 Hz, actual freq is 119.2092 Hz, precision is 2**18

reference time is 00000000.00000000 (07:00:00.000 THA Mon Jan 1 1900)

clock offset is 0.0000 msec, root delay is 0.00 msec

root dispersion is 0.00 msec, peer dispersion is 0.00 msec

Switch(config)#do show clock

14:56:02.971 THA Tue Oct 29 2024

Switch(config)#exit

Switch#wr

Building configuration…

[OK]

ปิด Auto Translation บน Cisco Switch และ ปิด Console Log

Switch(config)#no ip domain-lookup

Switch(config)#vtp mode transparent

Switch(config)#no logging console

Upgrade Firmware Cisco Switch Catalyst2960G

1.ตรวจสอบรุ่นและ Firmware ของ Switch ที่รันอยู่ปัจจุบัน

ROM: Bootstrap program is C2960 boot loader

BOOTLDR: C2960 Boot Loader (C2960-HBOOT-M) Version 12.2(44)SE6, RELEASE SOFTWARE (fc1)

Switch uptime is 11 minutes

System returned to ROM by power-on

System image file is “flash:c2960-lanbasek9-mz.122-44.SE6/c2960-lanbasek9-mz.122-44.SE6.bin”

Switch Ports Model SW Version SW Image

—— —– —– ———- ———-

* 1 24 WS-C2960G-24TC-L 12.2(44)SE6 C2960-LANBASEK9-M

** ดูรุ่นของ Switch และไปดาวน์โหลด Firmware Version ล่าสุดมาไว้ที่เครื่อง ในที่นี้ดาวน์โหลดมาแล้วสมมติเป็นเวอร์ชั่น

c2960-lanbasek9-mz.122-55.SE12.bin

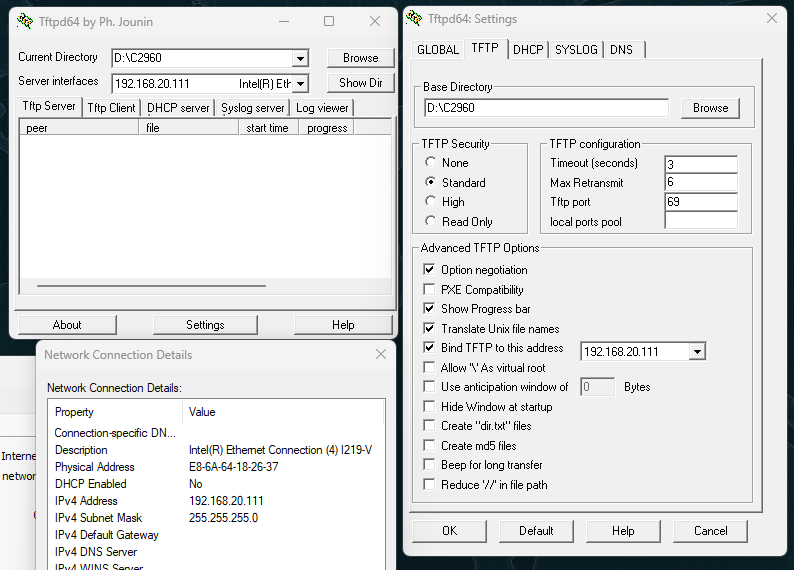

จากนั้นไปตั้งค่า TFTP ที่เครื่อง แนะนำใช้โปรแกรม tftpd64

https://pjo2.github.io/tftpd64/

ตั้งค่าที่เครื่อง Notebook ให้เป็น TFTP Server และนำ Image มาเก็บไว้ที่ Default Directory ที่เราสร้างมาใหม่ C2960

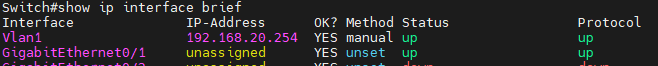

2. ที่ตัว Switch ตรวจเช็คว่าสามารถเชื่อมต่อมาที่ TFTP Server ได้ โดยปรกติถ้าเป็น Switch ใหม่ที่ยังไม่มี IP ให้ตั้ง IP ให้กับอุปกรณ์แบบคร่าวๆ ก็ได้

> ใช้คำสั่ง

Switch#show ip interface brief

Interface IP-Address OK? Method Status Protocol

Vlan1 unassigned YES manual up up

ถ้าขึ้น unassigned ให้กำหนดค่า IP คร่าวๆเพื่อให้สามารถเชื่อมต่อ TFTP Server ได้ เช่น

Switch#conf t

Switch(config)#interface vlan 1

Switch(config-if)#ip address 192.168.20.254 255.255.255.0

Switch(config-if)#no shut

Switch(config-if)#end

3. Backup Firmware ตัวเก่าออกมาก่อน

Switch#show flash:

Directory of flash:/

2 -rwx 2072 Mar 1 1993 00:02:44 +00:00 multiple-fs

4 -rwx 1919 Mar 1 1993 00:01:14 +00:00 private-config.text.renamed

5 -rwx 1657 Mar 1 1993 00:02:44 +00:00 config.text

6 -rwx 1919 Mar 1 1993 00:02:44 +00:00 private-config.text

7 drwx 192 Mar 1 1993 00:07:18 +00:00 c2960-lanbasek9-mz.122-44.SE6

549 -rwx 676 Mar 1 1993 00:02:11 +00:00 vlan.dat.renamed

551 -rwx 2612 Mar 1 1993 00:01:14 +00:00 config.text.renamed

Switch#copy flash:/c2960-lanbasek9-mz.122-44.SE6/c2960-lanbasek9-mz.122-44.SE6.bin tftp:

Address or name of remote host []? 192.168.20.111

Destination filename [c2960-lanbasek9-mz.122-44.SE6.bin]?

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

7075041 bytes copied in 21.542 secs (328430 bytes/sec)

4. Upload Firmware ตัวใหม่เข้าไป

Switch#copy tftp: flash:

Address or name of remote host [192.168.20.111]?

Source filename [c2960-lanbasek9-mz.122-55.SE12.bin]?

Destination filename [c2960-lanbasek9-mz.122-55.SE12.bin]?

Accessing tftp://192.168.20.111/c2960-lanbasek9-mz.122-55.SE12.bin…

Loading c2960-lanbasek9-mz.122-55.SE12.bin from 192.168.20.111 (via Vlan1): !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

[OK – 9827106 bytes]

9827106 bytes copied in 106.309 secs (92439 bytes/sec)

ตรวจดูรายการว่าอัพโหลดเข้าไปใน Memory แล้วหรือยัง

Switch#dir flash:

Directory of flash:/

2 -rwx 2072 Mar 1 1993 00:02:44 +00:00 multiple-fs

3 -rwx 9827106 Mar 1 1993 00:25:43 +00:00 c2960-lanbasek9-mz.122-55.SE12.bin

4 -rwx 1919 Mar 1 1993 00:01:14 +00:00 private-config.text.renamed

5 -rwx 1657 Mar 1 1993 00:02:44 +00:00 config.text

6 -rwx 1919 Mar 1 1993 00:02:44 +00:00 private-config.text

7 drwx 192 Mar 1 1993 00:07:18 +00:00 c2960-lanbasek9-mz.122-44.SE6

549 -rwx 676 Mar 1 1993 00:02:11 +00:00 vlan.dat.renamed

551 -rwx 2612 Mar 1 1993 00:01:14 +00:00 config.text.renamed

32514048 bytes total (12265472 bytes free)

5. สั่ง Boot จาก Firmware ตัวใหม่

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#boot system flash:c2960-lanbasek9-mz.122-55.SE12.bin

Switch(config)#exit

Switch#reload

System configuration has been modified. Save? [yes/no]: y

Building configuration…

[OK]

Proceed with reload? [confirm]

จากนั้น Switch จะรีบู๊ตเพื่อเริ่มใช้งาน Firmware เวอร์ชั่นใหม่

LACP (Link Aggregation Control Protocol)

LACP (Link Aggregation Control Protocol) เป็นโปรโตคอลมาตรฐานที่กำหนดโดย IEEE 802.3ad สำหรับการรวมลิงก์ (link aggregation) หรือที่เรียกอีกอย่างว่า “port channel” หรือ “EtherChannel” ซึ่งทำให้สามารถรวมหลายพอร์ตในสวิตช์หรือเราเตอร์เข้าด้วยกันเพื่อเพิ่มความสามารถในการรับส่งข้อมูล (bandwidth) และเพิ่มความน่าเชื่อถือ (redundancy) ของการเชื่อมต่อเครือข่าย

คุณสมบัติของ LACP:

- การรวมลิงก์ (Link Aggregation):

- LACP ช่วยให้สามารถรวมพอร์ตหลายพอร์ตเข้าด้วยกันเพื่อสร้างลิงก์เสมือน (virtual link) ที่มีความสามารถในการรับส่งข้อมูลมากขึ้น เนื่องจากการรับส่งข้อมูลสามารถแบ่งออกไปตามพอร์ตที่รวมกัน

- ความน่าเชื่อถือ (Redundancy):

- หากหนึ่งในพอร์ตที่รวมอยู่เกิดปัญหา การรับส่งข้อมูลสามารถเปลี่ยนไปใช้อีกพอร์ตหนึ่งที่ยังทำงานอยู่ได้โดยอัตโนมัติ ทำให้การเชื่อมต่อมีความน่าเชื่อถือสูงขึ้น

- การจัดการและการตรวจสอบพอร์ต (Port Management):

- LACP ช่วยให้สามารถตรวจสอบและจัดการพอร์ตในกลุ่ม aggregation ได้อย่างมีประสิทธิภาพ เช่น การเพิ่มหรือลบพอร์ตออกจากกลุ่มโดยไม่กระทบต่อการทำงานของเครือข่าย

- การกำหนดค่าอัตโนมัติ:

- LACP สามารถกำหนดค่าอัตโนมัติระหว่างอุปกรณ์เครือข่ายที่รองรับ LACP โดยอุปกรณ์ทั้งสองจะทำการเจรจาต่อรองเพื่อกำหนดพอร์ตที่ต้องการรวมเข้าด้วยกัน ทำให้การตั้งค่าเครือข่ายทำได้ง่ายขึ้น

การใช้งาน:

LACP ถูกใช้งานอย่างแพร่หลายในเครือข่ายที่ต้องการเพิ่มประสิทธิภาพและความน่าเชื่อถือ เช่น ในการเชื่อมต่อระหว่างสวิตช์หลัก (core switch) หรือระหว่างสวิตช์กับเซิร์ฟเวอร์ โดยจะใช้ในการสร้างลิงก์ความเร็วสูงที่มีความเสถียรและสามารถจัดการกับการล้มเหลวของพอร์ตได้อย่างรวดเร็ว

สรุปแล้ว LACP เป็นเครื่องมือที่สำคัญในการปรับปรุงความสามารถและความน่าเชื่อถือของเครือข่าย โดยเฉพาะในสภาพแวดล้อมที่ต้องการการเชื่อมต่อที่มีประสิทธิภาพสูง

Aruba VSF vs VSX vs VRF คืออะไร

Aruba VSF (Virtual Switching Framework), VSX (Virtual Switching Extension), และ VRF (Virtual Routing and Forwarding) เป็นเทคโนโลยีเครือข่ายที่ใช้ในสวิตช์ของ Aruba เพื่อตอบสนองความต้องการต่างๆ ในการจัดการเครือข่าย โดยแต่ละเทคโนโลยีมีความแตกต่างกันดังนี้:

- VSF (Virtual Switching Framework):

- การใช้งาน: VSF ใช้สำหรับการเชื่อมต่อสวิตช์หลายๆ ตัวเข้าด้วยกันเพื่อให้ทำงานเหมือนเป็นสวิตช์ตัวเดียว โดยการรวมตัวของสวิตช์เหล่านี้จะช่วยเพิ่มความสามารถในการขยายเครือข่ายและความน่าเชื่อถือ (redundancy)

- ข้อดี: ช่วยให้สามารถขยายเครือข่ายได้ง่ายและมีความยืดหยุ่นสูง โดยไม่ต้องเปลี่ยนแปลงการตั้งค่าในระดับ Access Layer

- การทำงาน: สวิตช์ในกลุ่ม VSF จะถูกควบคุมผ่านสวิตช์ตัวแม่ (Primary) ที่ทำหน้าที่ควบคุมสวิตช์อื่นๆ ที่เชื่อมต่ออยู่

- VSX (Virtual Switching Extension):

- การใช้งาน: VSX ถูกออกแบบมาเพื่อตอบสนองความต้องการในการจัดการเครือข่ายที่มีความน่าเชื่อถือสูง โดยการสร้างการเชื่อมต่อสวิตช์คู่ (dual switch) ที่ทำงานร่วมกัน แต่ยังคงทำงานเป็นสวิตช์แยกกันในบางฟังก์ชัน

- ข้อดี: ให้การทำงานที่มีความต่อเนื่องสูง (high availability) โดยที่ถ้าสวิตช์ตัวใดตัวหนึ่งล้มเหลว (failover) อีกตัวหนึ่งยังคงทำงานได้ ทำให้ไม่กระทบต่อการทำงานของเครือข่ายโดยรวม

- การทำงาน: สวิตช์ใน VSX จะมีการแบ่งหน้าที่กันทำงานแบบ Active-Active และมีการซิงค์ข้อมูลระหว่างกันเพื่อให้เกิดความต่อเนื่องในการทำงาน

- VRF (Virtual Routing and Forwarding):

- การใช้งาน: VRF ใช้สำหรับการแบ่งเส้นทางการรับส่งข้อมูล (routing) บนสวิตช์หรือเราเตอร์ให้สามารถแยกออกจากกันได้ในเครือข่ายเดียวกัน โดยที่ VRF แต่ละอันจะมี routing table แยกกัน

- ข้อดี: ช่วยให้สามารถแยกเครือข่ายแบบ logic ได้ในองค์กรหรือสภาพแวดล้อม multi-tenant โดยไม่ต้องใช้ฮาร์ดแวร์เพิ่มเติม

- การทำงาน: VRF จะสร้าง routing table แยกต่างหากสำหรับแต่ละ instance ที่กำหนด ทำให้สามารถใช้เส้นทางการรับส่งข้อมูลที่แยกออกจากกันได้

ทั้งสามเทคโนโลยีนี้มีความสำคัญในการจัดการเครือข่ายระดับองค์กร ขึ้นอยู่กับความต้องการและรูปแบบของเครือข่ายที่ต้องการจะนำไปใช้